Abara

Description

Description

MES BLOGS

-

La sécurité informatique vu d'ici

http://informatique-securite.blogspot.com/

Blog sur la sécurité informatique, l'actualité, les terminologies, des tutoriels et des logiciels de sécurité.

Découvrez les différents type d'attaques utilisées par les pirates informatiques et apprenez à mieux sécuriser vos systèmes ainsi qu'à tester la sécurité de votre infrastructure.

DERNIERS ARTICLES (59)

-

Disponbilité de EMET 5.2 - Enhanced Mitigation Experience Toolkit

EMET (Enhanced Mitigation Experience Toolkit) est disponible dans version 5.2. Il s'agit d'un utilitaire Microsoft gratuit qui empêche l'exploitation des... Lire la suite

Publié le 03 avril 2015 INFORMATIQUE, INTERNET, LOGICIELS -

Renforcer la sécurité de SSH

Voici une base de paramètres pour améliorer la sécurité de SSH basée sur la version 5.5p1-6+squeeze1 (Debian). Certaines options peuvent déjà être par défaut... Lire la suite

Publié le 07 avril 2012 INFORMATIQUE, INTERNET, LOGICIELS -

Mot de passe Windows 7 perdu

Ce n’est pas une nouveauté, mais pour ceux qui ne connaissent pas ça peut économiser une réinstallation et tout ça en moins de 10min. Il suffit simplement d’un... Lire la suite

Publié le 20 janvier 2012 INFORMATIQUE, INTERNET, LOGICIELS -

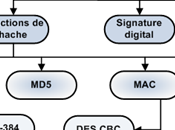

Introduction au mécanisme de hash en cryptographie

Voici, un billet présentant les fonctions de hachage en cryptographie Le hachage (hash) est un moyen de vérifier l'intégrité de l'information et donc prouvé... Lire la suite

Publié le 29 août 2011 INFORMATIQUE, INTERNET, LOGICIELS -

Le Troyen qui fait réinstaller Windows

Il est des infections qui méritent un peu plus qu’un entrefilet dans une base de signatures. C’est le cas de l’équidé Win32/Popureb. Lire la suite

Publié le 29 juin 2011 INFORMATIQUE, INTERNET, LOGICIELS -

Les stratégies de sécurité des entreprises souvent obsolètes

Selon une étude sponsorisée par l'éditeur Fortinet, davantage d'entreprises françaises que dans le reste de l'Europe n'ont pas de stratégie en sécurité ou ne... Lire la suite

Publié le 28 juin 2011 INFORMATIQUE, INTERNET, LOGICIELS -

Les experts de la gendarmerie passent au logiciel libre

Au diapason de la gendarmerie qui adopte les logiciels libres étape par étape, son labo de recherche criminelle, l'IRCGN, adopte de même l'open source. Lire la suite

Publié le 20 janvier 2011 INFORMATIQUE, INTERNET, LOGICIELS -

Protection des mots de passe Cisco

Bonjour à tous ceux qui suivent le blog! Comme vous avez pu le constater, très peu d'actualités ici depuis quelques temps mais ça devrait revenir doucement à... Lire la suite

Publié le 12 décembre 2010 INFORMATIQUE, INTERNET, LOGICIELS -

Cursor Jacking - Proof of concept

Cursor Jacking est une attaque de type ClickJacking qui a pour particularité de "créer" un décalage entre l'endroit où vous semblez cliquer et l'endroit où... Lire la suite

Publié le 17 août 2010 INFORMATIQUE, INTERNET, LOGICIELS -

Lancer un malware sans toucher a la base de registre

Nick Harbour, dans un article publié sur M-unition, s’intéresse aux différentes méthodes permettant de lancer un exécutable sans toucher ni à la base de... Lire la suite

Publié le 21 juillet 2010 INFORMATIQUE, INTERNET, LOGICIELS -

Nouvelle faille de sécurité Windows toutes versions

Dans un bulletin de sécurité publié le 16 juillet, Microsoft confirme l'existence d'une vulnérabilité non corrigée de son système d'exploitation Windows. Lire la suite

Publié le 19 juillet 2010 INFORMATIQUE, INTERNET, LOGICIELS -

Le Tabnabbing un nouveau type d'attaques par Phishing

Le Tabnabbing est un nouveau type d'attaques par Phishing visant à modifier le contenu d'un onglet déjà ouvert et cela après une période définie d'inactivité. Lire la suite

Publié le 26 mai 2010 INFORMATIQUE, INTERNET, LOGICIELS -

IAWACS 2010 PWN2KILL, ils en parlent

La deuxième édition du concours IAWACS (International Alternative Workshop on Aggressive Computing and Security) a eu lieu à Paris, à l'ESIEA, le week end... Lire la suite

Publié le 13 mai 2010 INFORMATIQUE, INTERNET, LOGICIELS -

Google classe et défie les gouvernements

Les États n'ont qu'à bien se tenir : Google vient de publier une carte des requêtes gouvernementales adressées à ses services. Lire la suite

Publié le 08 mai 2010 INFORMATIQUE, INTERNET, LOGICIELS -

Google, Hadopi et Pages Jaunes nommés aux

Comme chaque année, les Big Brother Awards élisent les pires pourfendeurs de la vie privée. Sociétés comme élus, surtout au gouvernement, figurent parmi les... Lire la suite

Publié le 08 mai 2010 INFORMATIQUE, INTERNET, LOGICIELS -

Seedfuck et Hadopi

La diffusion de l’outil de torrent poisoning Seedfuck inquiète le député Michel Zumkeller qui craint de voir des abonnés à Internet être injustement accusés de... Lire la suite

Publié le 01 mai 2010 INFORMATIQUE, INTERNET, LOGICIELS -

Les mises en garde du nouveau patron de l'intelligence économique

Nommé il y a six mois à la tête de la délégation interministérielle à l'intelligence économique, Olivier Buquen met en garde les PME. Leurs secrets ne sont pas... Lire la suite

Publié le 01 mai 2010 INFORMATIQUE, INTERNET, LOGICIELS -

8e rapport de sécurité signé Microsoft

Microsoft a présenté, vendredi à ZATAZ.COM, la 8ème édition de son rapport de sécurité semestriel portant sur l´analyse d´un demi-milliard d’ordinateurs. Lire la suite

Publié le 26 avril 2010 INFORMATIQUE, INTERNET, LOGICIELS -

Détecter et supprimer les Alternate Data Stream

Comme nous avons pu le voir dans l’article Le danger des flux additionnels - ADS : Alternate Data Stream les Alternate Data Streams permettent de cacher des... Lire la suite

Publié le 13 avril 2010 INFORMATIQUE, INTERNET, LOGICIELS -

Usurpation d´identité

D´après un sondage 10 % des internautes français ont été victimes d´usurpation d´identité au cours des 12 derniers mois. D'après un sondage en ligne réalisé... Lire la suite

Publié le 11 avril 2010 INFORMATIQUE, INTERNET, LOGICIELS