Les chercheurs en cybersécurité de Trend Micro ont récemment identifié que le Blackcat Ransomware (alias ALPHV) les acteurs utilisent des astuces de publicité malveillante pour diffuser de faux installateurs WinSCP via le service Targeted Attack Detection (TAD).

Dans ces campagnes publicitaires, les acteurs de la menace ont attiré leurs victimes en utilisant les pages Web clonées d’organisations légitimes.

Google Ads stimule les ventes en ciblant les audiences avec des annonces personnalisées, générant du trafic pour les entreprises.

Dans ce cas, les acteurs de la menace utilisent ces plates-formes pour lancer des campagnes de publicité malveillante qui exploitent le détournement de mots clés pour piéger les utilisateurs des moteurs de recherche avec des publicités malveillantes et distribuer des logiciels malveillants de manière furtive.

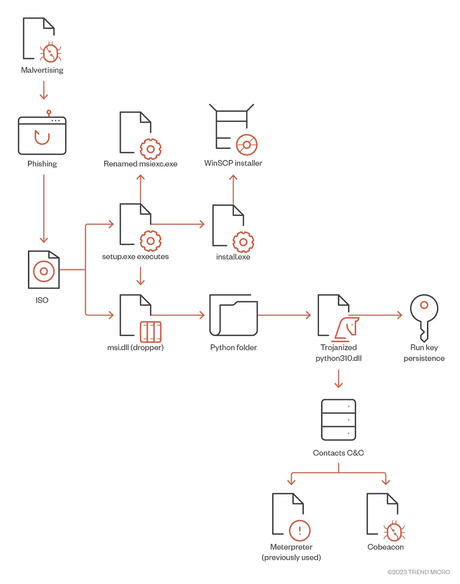

Blackcat Rançongiciel Chaîne d’infection

Retarder l’intervention aurait gravement affecté l’entreprise, compte tenu de l’acquisition par les pirates des privilèges d’administrateur de domaine et de la mise en place de portes dérobées, entraînant des conséquences importantes.

Lors de la recherche “Téléchargement WinSCP” sur Bing, l’utilisateur rencontre une publicité trompeuse faisant la promotion de l’application positionnée au-dessus des résultats de recherche organiques. Cliquer sur l’annonce redirige vers un site Web suspect proposant un didacticiel sur les transferts de fichiers automatisés via WinSCP.

Après avoir atterri sur la page initiale, l’utilisateur est envoyé vers un site de téléchargement WinSCP cloné : –

Cliquer sur “Télécharger” lance un téléchargement de fichier ISO à partir d’une page WordPress infectée : –

- hxxps://events[.]drdivyaclinique[.]com

Alors que l’URL de la charge utile finale a ensuite été basculée vers le service de partage de fichiers 4 partagé par l’acteur malveillant.

Site de téléchargement malveillant

Une fois que la victime a cliqué, elle obtient un fichier ISO avec “setup.exe” et “msi.dll” – le premier incite l’utilisateur à l’ouvrir, tandis que le second agit comme le compte-gouttes de logiciels malveillants déclenché.

Lors de l’exécution de setup.exe, il déclenche msi.dll, extrait un dossier Python de la section DLL RCDATA et fonctionne également comme le véritable programme d’installation de WinSCP pour l’installation.

Le processus comprend l’installation d’un cheval de Troie python310.dll et l’établissement de la persistance via une clé d’exécution nommée “Python” avec la valeur suivante : –

- C:\Users\Public\Music\python\pythonw.exe

Un fichier python310.dll masqué modifié est chargé lors de l’exécution réussie de pythonw.exe. Le fichier python310.dll inclut un Balise Cobalt Strikequi établit une connexion à un serveur C2.

Avec Cobalt Strike opérationnel, l’exécution de scripts, la récupération d’outils pour le mouvement latéral et l’intensification du compromis deviennent sans effort.

Les outils utilisés

Ci-dessous, nous avons mentionné tous les outils utilisés par Blackcat Ransomware (alias ALPHV): –

- Boucle

- PsExec

- Commandes PowerShell

- PowerView

- BitsAdmin

- AdFind

- AccessChk64

- Findstr

- Copie sécurisée PuTTY

- AnyDesk

- Script Python

- KillAV BAT

En dehors de cela, ALPHV a également utilisé SpyBoy “Terminator”, c’est un outil qui désactive EDR et solutions antivirus.

Recommandations

Ci-dessous, nous avons mentionné toutes les recommandations offerts par les chercheurs:-

- Prendre les mesures nécessaires pour éduquer les employés à reconnaître et à éviter attaques de phishing.

- Surveillez de près les activités et maintenez des journaux détaillés.

- Définissez des critères spécifiques pour déterminer ce qui est qualifié de trafic réseau normal pour les opérations quotidiennes.

- Concentrez-vous sur l’amélioration des procédures de réponse aux incidents et sur l’amélioration des efforts de communication globaux.

- Collaborez avec des chercheurs et des professionnels expérimentés en cybersécurité pour obtenir des idées d’amélioration de la sécurité plus avancées.

“Mesures de sécurité des e-mails basées sur l’IA Protégez votre entreprise des menaces par e-mail !” – Demander une démo gratuite.

to gbhackers.com

Abonnez-vous à notre page Facebook: https://www.facebook.com/mycamer.net

Pour recevoir l’actualité sur vos téléphones à partir de l’application Telegram cliquez ici: https://t.me/+KMdLTc0qS6ZkMGI0

Nous ecrire par Whatsapp : Whatsapp +44 7476844931