Les attaques de phishing exploitent le service Static Web Apps de Microsoft Azure pour voler les informations d’identification Microsoft, Office 365, Outlook et OneDrive.

Applications Web statiques Azure est un service Microsoft qui permet de créer et de déployer des applications Web complètes sur Azure à partir de référentiels de code GitHub ou Azure DevOps.

Il permet aux développeurs d’utiliser des domaines personnalisés pour personnaliser les applications Web et fournit un hébergement Web pour le contenu statique tel que HTML, CSS, JavaScript et les images.

En tant que chercheur en sécurité MalwareHunterTeam découvertles acteurs de la menace ont également remarqué que la personnalisation de la marque et les fonctionnalités d’hébergement Web peuvent facilement être utilisées pour héberger des pages de destination de phishing statiques.

Les attaquants utilisent désormais activement le service de Microsoft contre ses clients, ciblant activement les utilisateurs avec des comptes Microsoft, Office 365, Outlook et OneDrive.

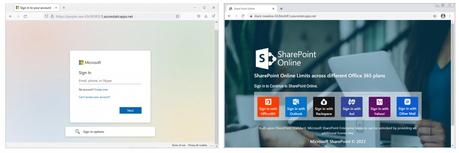

Comme indiqué ci-dessous, certaines des pages de destination et des formulaires de connexion utilisés dans ces campagnes de phishing ressemblent presque exactement aux pages officielles de Microsoft.

Azure Static Web Apps renforce la légitimité

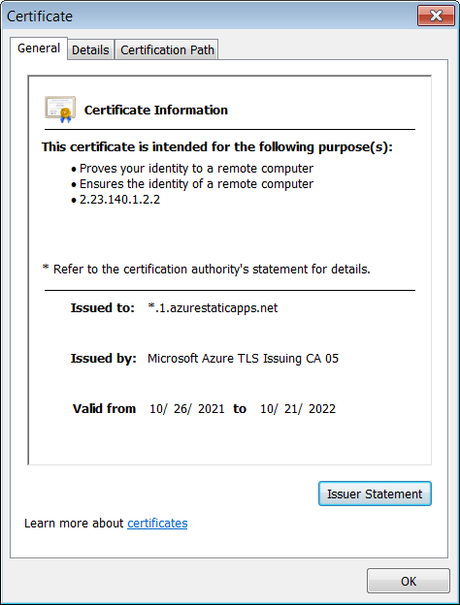

Utiliser la plateforme Azure Static Web Apps pour cibler les utilisateurs de Microsoft est une excellente tactique. Chaque page de destination obtient automatiquement son propre cadenas de page sécurisé dans la barre d’adresse en raison du certificat TLS générique *.1.azurestaticapps.net.

Cela trompera probablement même les cibles les plus suspectes après avoir vu le certificat délivré par Microsoft Azure TLS Issuing CA 05 à *.1.azurestaticapps.net, validant ainsi la page de phishing en tant que formulaire de connexion Microsoft officiel aux yeux des victimes potentielles.

Cela fait également de ces pages de destination un outil utile pour cibler les utilisateurs d’autres plates-formes, notamment Rackspace, AOL, Yahoo et d’autres fournisseurs de messagerie, en raison du faux voile de sécurité ajouté par les certificats Microsoft TLS légitimes.

Lorsque vous essayez de détecter quand une attaque de phishing vous cible, le conseil standard est de vérifier attentivement l’URL lorsqu’on vous demande de remplir les informations d’identification de votre compte dans un formulaire de connexion.

Malheureusement, les campagnes de phishing abusant d’Azure Static Web Apps rendent ce conseil presque sans valeur puisque de nombreux utilisateurs seront trompés par le sous-domaine azurestaticapps.net et le certificat TLS valide.

Ce n’est pas la première fois qu’un service Microsoft est exploité dans des attaques de phishing pour cibler les propres clients de l’entreprise.

Les campagnes de phishing utilisent également le certificat générique *.blob.core.windows.net fourni par Azure Blob Storage de Microsoft pour cibler Bureau 365 et Perspectives utilisateurs.

— to www.bleepingcomputer.com