Un kit de phishing a été publié qui permet aux équipes rouges et aux cybercriminels en herbe de créer des formulaires de connexion de phishing à authentification unique efficaces à l’aide de fausses fenêtres de navigateur Chrome.

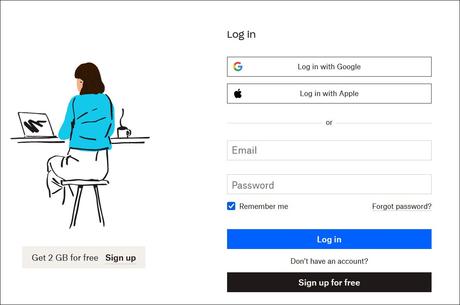

Lors de la connexion à des sites Web, il est courant de voir la possibilité de se connecter avec Google, Microsoft, Apple, Twitter ou même Steam.

Par exemple, le formulaire de connexion pour DropBox vous permet de vous connecter à l’aide d’un compte Apple ou Google, comme indiqué ci-dessous.

Formulaire de connexion DropBox

Formulaire de connexion DropBox

Lorsque vous cliquez sur les boutons Connexion à Google ou App, une fenêtre de navigateur à authentification unique (SSO) s’affiche, vous invitant à entrer vos informations d’identification et à vous connecter avec le compte.

Ces fenêtres sont réduites pour n’afficher que le formulaire de connexion et une barre d’adresse indiquant l’URL du formulaire de connexion.

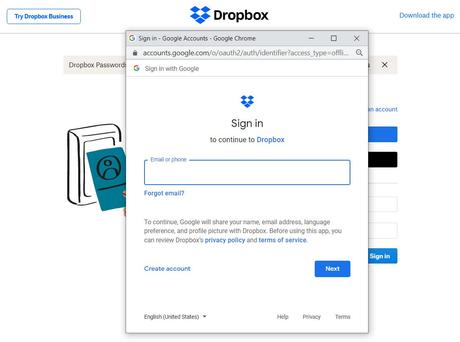

Connexion légitime avec la fenêtre Google

Connexion légitime avec la fenêtre Google

Bien que cette barre d’adresse soit désactivée dans ces fenêtres SSO, vous pouvez toujours utiliser l’URL affichée pour vérifier qu’un domaine google.com légitime est utilisé pour vous connecter au site. Cette URL ajoute encore à la confiance du formulaire et vous mettra à l’aise pour entrer vos identifiants de connexion.

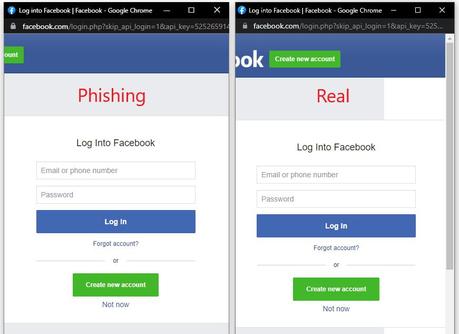

Les acteurs de la menace ont tenté de créer ces fausses fenêtres SSO en utilisant HTML, CSS et JavaScript dans le passé, mais il y a généralement quelque chose qui cloche dans les fenêtres, ce qui les rend suspectes.

Présentation du navigateur dans les attaques du navigateur

C’est là qu’entre en jeu une nouvelle “attaque du navigateur dans le navigateur (BitB)” qui utilise des modèles prédéfinis pour créer des fenêtres contextuelles Chrome fausses mais réalistes qui incluent des URL d’adresse personnalisées et des titres pouvant être utilisés dans des attaques de phishing.

Fondamentalement, cette attaque crée de fausses fenêtres de navigateur dans de vraies fenêtres de navigateur (Navigateur dans le navigateur) pour créer des attaques de phishing convaincantes.

Le navigateur dans les modèles d’attaque de navigateur était créé par le chercheur en sécurité mr.d0xqui a publié les modèles sur GitHub. Ces modèles incluent ceux de Google Chrome pour Windows et Mac et les variantes des modes sombre et clair.

Exemple de fenêtres de phishing BitB Chrome pour Facebook

Exemple de fenêtres de phishing BitB Chrome pour FacebookSource : mr.d0x

mr.d0x a déclaré à BleepingComputer que les modèles sont très simples à utiliser pour créer des fenêtres Chrome convaincantes pour afficher des formulaires de connexion à authentification unique pour n’importe quelle plate-forme en ligne.

Le chercheur a déclaré que les redteamers pouvaient simplement télécharger les modèles, les modifier pour contenir l’URL et le titre de la fenêtre souhaités, puis utiliser un iframe pour afficher le formulaire de connexion.

Il est également possible d’ajouter le code HTML du formulaire de connexion directement dans le modèle, mais mr.d0x a indiqué à BleepingComputer que vous deviez aligner correctement le formulaire à l’aide de CSS et HTML.

Kouba Gretzkyle créateur du Evilginx phishing toolkit, a testé la nouvelle méthode et a montré comment elle fonctionnait parfaitement avec la plateforme Evilginx, ce qui signifie qu’elle pourrait être adaptée pour voler des clés 2FA lors d’attaques de phishing.

L’usurpation de la valeur Sec-Fetch-Dest inversée pour “documenter” a fonctionné comme un charme et c’est magnifique

Evilginx adore ça !

Bravo encore à @mrd0x pic.twitter.com/ODjblvNvho

– Kuba Gretzky (@mrgretzky) 15 mars 2022

mr.d0x a dit à BleepingComputer que ce n’est pas une nouvelle technique et que Zscaler a signalé qu’il était utilisé par de faux sites de jeux en 2020 pour voler les identifiants Steam.

Huh, on dirait que les escroqueries Steam évoluent. Quelqu’un a essayé de m’hameçonner avec cette fausse page de connexion Steam vraiment intelligente plus tôt dans la journée, ce qui a généralement échoué parce que j’ai ouvert la fenêtre sur mon petit deuxième moniteur. Attention, tout le monde. pic.twitter.com/npGbmAqjgH

– TheAppleFreak (@theaaplfreak) 5 janvier 2020

Cependant, maintenant que des modèles prédéfinis pour les fausses fenêtres Chrome sont disponibles, les redteamers peuvent les utiliser pour créer des formulaires de connexion de phishing convaincants afin de tester la défense de leurs clients ou des employés de leur propre entreprise.

Pour ceux qui souhaitent essayer le nouveau navigateur dans l’attaque de phishing du navigateur, vous pouvez saisir le modèles de GitHub.