Wordfence, une société de logiciels de sécurité WordPress, a publié des détails sur une vulnérabilité dans le logiciel de référencement WordPress populaire SEOPress. Avant de faire l’annonce, WordFence a communiqué les détails de la vulnérabilité aux éditeurs de SEOPress qui ont rapidement résolu le problème et publié un correctif pour le corriger.

Selon WordFence :

“Cette faille a permis à un attaquant d’injecter des scripts Web arbitraires sur un site vulnérable qui s’exécuterait à chaque fois qu’un utilisateur accédait à la page “Tous les messages”.

Le site Web de la base de données nationale sur les vulnérabilités du gouvernement des États-Unis a répertorié la cote CNA (CVE Numbering Authority) fournie par Wordfence pour la vulnérabilité SEOPress comme un note de niveau moyen et un score de 6,4 sur une échelle de 1 à 10.

Publicité

Continuer la lecture ci-dessous

L’énumération des faiblesses est classée comme suit :

« Neutralisation inappropriée des entrées lors de la génération de pages Web (« Scripting inter-sites ») »

La vulnérabilité affecte les versions 5.0.0 – 5.0.3 de SEOPress.

Qu’est-ce que la vulnérabilité SEOPress ?

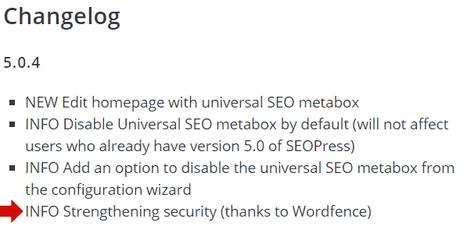

Le journal des modifications officiel de SEOPress n’a pas vraiment décrit la vulnérabilité ou révélé qu’il y avait une vulnérabilité.

Ce n’est pas une critique de SEOPress, je note simplement que SEOPress a décrit le problème en termes vagues :

« INFO Renforcement de la sécurité (grâce à Wordfence) »

Capture d’écran du journal des modifications de SEOPress

<img src="https://cdn.searchenginejournal.com/wp-content/uploads/2021/08/seopress-changelog-611b980cb2f40-sej.png" alt="Journal des modifications SEOPress" />

Le problème affectant SEOPress permet à tout utilisateur authentifié, avec des informations d’identification aussi basses qu’un abonné, de mettre à jour le titre et la description de n’importe quel article. Étant donné que cette entrée n’était pas sécurisée en ce sens qu’elle ne nettoyait pas correctement cette entrée pour les scripts et autres téléchargements involontaires, un attaquant pourrait télécharger des scripts malveillants qui pourraient ensuite être utilisés dans le cadre d’une attaque de script intersites.

Publicité

Continuer la lecture ci-dessous

Bien que cette vulnérabilité soit classée comme moyenne par la National Vulnerability Database (peut-être parce que la vulnérabilité affecte les sites qui autorisent l’enregistrement des utilisateurs tels que les abonnés), WordFence avertit qu’un attaquant pourrait “facilement” prendre le contrôle d’un site Web vulnérable dans les circonstances énumérées.

WordFence a dit ceci à propos de la vulnérabilité des scripts intersites (XSS) :

« … des vulnérabilités de script intersites telles que celle-ci peuvent entraîner diverses actions malveillantes telles que la création de nouveaux comptes administratifs, l’injection de Webshell, les redirections arbitraires, etc. »

Les vecteurs d’attaque des vulnérabilités Cross Site Scripting (XSS) se trouvent généralement dans des zones où quelqu’un peut saisir des données. Partout où quelqu’un peut entrer des informations, comme un formulaire de contact, est une source potentielle de vulnérabilité XSS.

Les développeurs de logiciels sont censés « assainir » les entrées, ce qui signifie qu’ils sont censés vérifier que ce qui est entré n’est pas quelque chose d’inattendu.

Entrée API REST non sécurisée

Cette vulnérabilité particulière a affecté l’entrée liée à la saisie du titre et de la description d’un message. Plus précisément, cela a affecté ce que l’on appelle l’API REST WordPress.

L’API WordPress REST est une interface qui permet aux plugins WordPress d’interagir avec WordPress.

Avec l’API REST, un plugin peut interagir avec un site WordPress et modifier les pages web.

La documentation WordPress le décrit ainsi :

“En utilisant l’API WordPress REST, vous pouvez créer un plugin pour fournir une toute nouvelle expérience d’administration pour WordPress, créer une toute nouvelle expérience frontale interactive ou amener votre contenu WordPress dans des applications complètement séparées.”

Publicité

Continuer la lecture ci-dessous

Selon WordFence, le point de terminaison de l’API REST WordPress de SEOPress a été implémenté de manière non sécurisée en ce sens que le plugin n’a pas correctement nettoyé les entrées via cette méthode.

Citations

Annonce de vulnérabilité WordFence SEOPress

Manuel de l’API REST WordPress

— to www.searchenginejournal.com