- Vulnérabilité de téléchargement de fichiers illimité

- Désinfection du nom de fichier

- Vulnérabilité corrigée dans le formulaire de contact 7 version 7.5.3.2

- Citations

Une vulnérabilité a été découverte dans Contact Form 7 qui permet à un attaquant de télécharger des scripts malveillants. Les éditeurs de Contact Form 7 ont publié une mise à jour pour corriger la vulnérabilité.

Vulnérabilité de téléchargement de fichiers illimité

Une vulnérabilité de téléchargement de fichier sans restriction dans un plugin WordPress se produit lorsque le plugin permet à un attaquant de télécharger un shell Web (script malveillant) qui peut ensuite être utilisé pour prendre le contrôle d’un site, falsifier une base de données, etc.

Un shell Web est un script malveillant qui peut être écrit dans n’importe quel langage Web téléchargé sur un site vulnérable, automatiquement traité et utilisé pour accéder, exécuter des commandes, falsifier la base de données, etc.

Contact Form 7 appelle leur dernière mise à jour un « sécurité urgente et libération de maintenance.«

Selon le formulaire de contact 7:

«Une vulnérabilité de téléchargement de fichiers sans restriction a été trouvée dans le formulaire de contact 7 5.3.1 et les versions antérieures.

En utilisant cette vulnérabilité, un émetteur de formulaire peut contourner le nettoyage du nom de fichier de Contact Form 7 et télécharger un fichier qui peut être exécuté en tant que fichier de script sur le serveur hôte. »

Une description plus détaillée de la vulnérabilité a été publiée sur la page de dépôt de plugins WordPress de Contact Form 7.

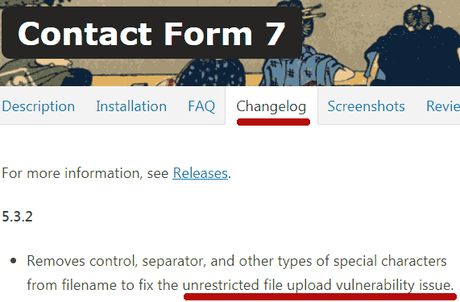

Voici les détails supplémentaires sur la vulnérabilité qui ont été partagés sur le référentiel officiel de plugins WordPress pour Contact Form 7:

« Supprime le contrôle, le séparateur et d’autres types de caractères spéciaux du nom de fichier pour résoudre le problème de vulnérabilité de téléchargement de fichiers sans restriction. »

Capture d’écran de la description de la mise à jour du journal des modifications du plugin WordPress

<img src="https://cdn.searchenginejournal.com/wp-content/uploads/2020/12/contact-form-7-changelog-5fdc09bcc6aae.png" alt="Capture d'écran du journal des modifications du formulaire de contact 7" />

La capture d’écran ci-dessus est de la description du plugin Contact Form 7 «plus d’infos» qui s’affiche lors de la mise à jour du plugin à partir d’une installation WordPress. Le libellé correspond à ce qui est publié sur le référentiel WordPress officiel du plugin.

Publicité

Continuer la lecture ci-dessous

Désinfection du nom de fichier

Le nettoyage des noms de fichiers est une référence à une fonction liée aux scripts qui traitent les téléchargements. Les fonctions de nettoyage des noms de fichiers sont conçues pour contrôler les types de fichiers (noms de fichiers) téléchargés en restreignant certains types de fichiers. Le nettoyage des noms de fichiers peut également contrôler les chemins de fichiers.

Une fonction de nettoyage des noms de fichiers fonctionne en bloquant certains noms de fichiers et / ou en n’autorisant qu’une liste restreinte de noms de fichiers.

Dans le cas du formulaire de contact 7, il y avait un problème dans la désinfection des noms de fichiers qui a créé la situation où certains types de fichiers dangereux étaient involontairement autorisés.

Vulnérabilité corrigée dans le formulaire de contact 7 version 7.5.3.2

La vulnérabilité a été découverte à l’origine par des chercheurs de la société de sécurité Web Astra.

L’exploit de vulnérabilité de désinfection des noms de fichiers est corrigé dans Contact Form 7 version 7 5.3.2.

Publicité

Continuer la lecture ci-dessous

Toutes les versions du formulaire de contact 7 à partir de 7 5.3.1 et moins sont considérées comme vulnérables et doivent être mises à jour immédiatement.

Citations

Lire l’annonce sur le formulaire de contact 7

https://contactform7.com/2020/12/17/contact-form-7-532/

Lire l’annonce à la société de sécurité Astra

Vulnérabilité de téléchargement de fichier illimité détectée dans le formulaire de contact 7

Lis le Formulaire de contact 7 Changelog

— to www.searchenginejournal.com