Exclusif

Exclusif

La fondation TOR vient tout juste de publier un système de messagerie promettant de chiffrer et rendre anonymes les messages envoyés. D’ores et déjà, on peut anticiper que cela engendrera des problèmes aux autorités.

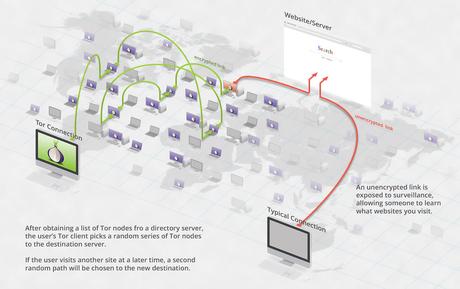

La fondation TOR a récemment lancé un système de messagerie exploitant son réseau réputé pour anonymiser et chiffrer les informations y transitant. Sans entrer dans les détails techniques, le logiciel TOR exploite le protocole off the record qui vous permet de chiffrer les informations sortant de la machine où il est installé, pour ensuite forcer le trafic à passer par une série de machines dans l’optique de changer d’adresses IP plusieurs fois. Le tout est déchiffré à la fin du parcours, par un serveur de sortie, juste avant d’arriver au destinataire devant recevoir les données.

Comment fonctionne TOR (Image : Brian Clifton).

J’ai installé la messagerie sur mon Mac, histoire de tester la version bêta du logiciel. Je dois bien avouer que j’ai été pas mal impressionné. L’installation se fait de manière transparente et toutes les étapes sont documentées et expliquées, vous permettant ainsi de bien exploiter la force du réseau TOR et, surtout, de rendre anonymes vos conversations. Cet aspect constitue en soi l’une des forces de la messagerie TOR. Souvent, les messageries cherchant à anonymiser les conversations sont complexes à installer pour la moyenne des ours. La messagerie TOR ne souffre pas de ce problème : on vous prend par la main et on vous explique quoi faire en déterminant vos besoins à l’aide de différentes questions.

Une fois le tout en place, on vous invite à connecter le tout sur différents systèmes de messageries, comme les canaux IRC, la messagerie de Facebook, Twitter, ou Google Chat. Cela est d’ailleurs l’aspect le plus intéressant de la messagerie. Elle vous permet en effet de faire passer le trafic des réseaux sociaux traditionnels par le réseau TOR, ce qui rend évidemment l’application bien plus attrayante pour les utilisateurs des réseaux sociaux.

Un moyen défi pour les gouvernements

On pourra toujours dire que le gouvernement n’a pas d’affaires à aller se mettre le nez dans nos discussions en ligne, sauf dans de rares exceptions. Cependant, c’est justement là tout le problème.

Ce nouveau service est bien évidemment hyper intéressant pour les défenseurs de la vie privée. En effet, non seulement la messagerie chiffrée nuit à la surveillance exercée par certains gouvernements, mais en plus, elle empêche les services de messagerie d’avoir la provenance des messages envoyés sur leurs plateformes, ayant seulement accès à des adresses IP n’appartenant pas à l’initiateur du message.

Dans l’éventualité où ce service deviendrait populaire, il pourrait toutefois devenir un gros défi pour les gens effectuant des enquêtes tout à fait légitimes. En effet, le fait que ces services ne soient plus en mesure d’identifier l’adresse IP d’où proviennent les messages pourrait nuire à l’identification de personnes effectuant différents délits, comme du harcèlement, ou des menaces par exemple.

Bien sûr, on pourra toujours dire que le gouvernement n’a de toute façon pas d’affaires à aller se mettre le nez dans nos discussions en ligne, sauf dans de rares exceptions.

Cependant, c’est justement là tout le problème. La gestion des exceptions. Le système ne permet pour ainsi dire pas de les gérer. Alors que le département de la Justice des États-Unis est engagé dans une véritable lutte contre Apple pour avoir accès à des données sur un iPhone 5s, il sera intéressant de voir comment les législateurs réagiront à des services du genre.

Encore une fois, pensez aux cryptorançongiciels

Je vous ai déjà parlé de nombreuses fois des cryptorançongiciels (ici, là, là aussi, et encore une fois ici). Je m’excuse d’en remettre une couche, mais je crois que c’est nécessaire d’en parler.

Tout d’abord, force est d’admettre que c’est une façon de faire hautement rentable. À lui seul, le maliciel CryptoWall aurait engendré des recettes de 325 millions de dollars US à ses auteurs. Sachant que cet argent sera assurément en partie réinvesti dans des activités criminelles, c’est pas mal inquiétant. Considérant que la version 4.0 du maliciel contourne les pare-feu et les logiciels de détection de maliciels, on peut véritablement dire qu’on est dans la chenoute. Ha oui, et même les utilisateurs de Linux sont maintenant visés.

Comme les cryptorançongiciels sont effectivement payants, les développeurs de maliciels usent de plus en plus d’ingéniosité afin de rentabiliser leurs activités. La dernière méthode en date vient avec un maliciel portant le nom de Chimera. Son modus operandi consiste simplement à menacer les personnes dont les données sont verrouillées de publier leurs photos et leurs informations personnelles sur l’Internet s’ils ne payent pas la rançon. Bref, tenez-vous-le pour dit, si vous avez des informations sensibles et que vous ne payez pas la rançon, vous risquez de les voir diffusées partout.

Quoi faire? Encore une fois, ayez des copies de sauvegarde non connectées. Et, si vous avez des informations vraiment sensibles, pourquoi ne pas les chiffrer vous-même sur votre disque? Évidemment, n’oubliez pas le mot de passe, sinon vous allez vous verrouiller en dehors de vos données… sans toutefois avoir la possibilité de verser à vous-même une rançon.