Le Bebop de Parrot présente deux défauts majeurs en terme de sécurité:

– Le hotspot wifi embarqué ne propose aucune solution protection

– L’accès root n’est protégé par aucun mot de passe

Quel sont les conséquences?

Si vous êtes victime d’une intrusion sur le réseau wifi de votre drone, cela permettra à l’attaquant de gagner énormément de temps pour détourner votre drone. Ainsi, il faudra seulement quelques minutes à un assaillant pour prendre les commandes de votre Bebop. En effet, il suffit de lancer une attaque de « dés-authentification » à l’aide des outils adéquat tel que Aireplay-ng qui permet l’envoi de « paquets deauth » vers la cible. Ceci aura pour effet de libérer l’accès au réseau sans fil du Bebop. Du fait de l’absence d’authentification cela permet à l’attaquant de se reconnecter à votre place et donc soit de piloter avec l’application officiel FreeFlight ou de rentrer dans le système embarqué. Une fois la console Linux ouverte avec un compte ayant l’accès root par défaut, il devientpossible d’arrêter des services ou effacer des fichiers… ce qui entraînera l’arrêt des moteurs et un crash immédiat.

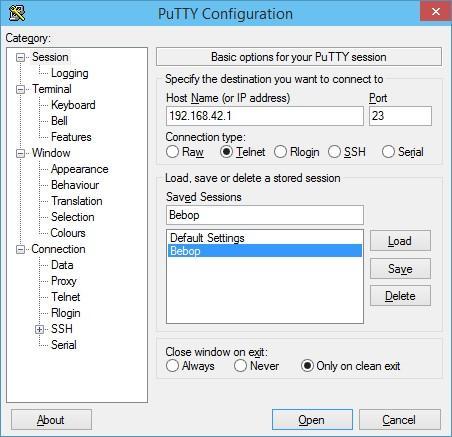

Une fois connecté sur le Bebop,il suffit d’ouvrir une session telnet avec l’adresse IP du Bebop: 192.168.42.1 (dans notre exemple à l’aide de Putty)

Vous voilà avec un accès complet en ligne de commande (CLI)

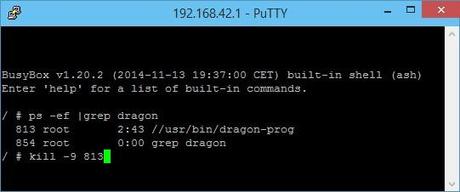

A partir de là, vous pouvez utiliser la commande Linux: « ps » qui permet de lister tous les services actif. Vous pouvez filtrer par exemple sur un service sensible: dragon-prog

ps -ef |grep dragon

Cela vous permet de récupérer le pid

Vous pouvez ensuite tuer le process

kill -9 ID (dans notre exemple 813)

Cela aura pour effet de couper immédiatement les quatre moteurs…