Est-on en droit de répondre aux hackers qui piratent nos ordinateurs ? Peut-on en retour pirater les pirates ?

Par Frédéric Prost.

Ces questions relatives aux nouvelles technologies de l'information et de la communication sont toujours déroutantes et complexes à analyser car elles conjuguent deux difficultés incontournables : d'une part elles sont récentes et d'autre part elles sont le lieu où s'expriment les différences fondamentales entre le monde réel et le monde virtuel. La démocratisation d'internet est très récente et ce n'est que très récemment que cette technologie est devenue quasi incontournable pour la vie de tous les jours dans notre monde moderne. Aujourd'hui toutes les informations, ou presque, nous concernant naviguent sur ce réseau : des impôts aux examens de santé en passant par les photos de famille et autres comptes bancaires. Le potentiel d'arnaques, de fraudes et de vols a littéralement explosé de ce fait. Cependant entre voler un vélo et voler une information il n'y a que le mot "voler" qui soit en commun et nous avons très peu de recul (cela se traduit par le fait que la jurisprudence est quasi inexistante dans ces affaires) et même très peu d'outils intellectuels pour savoir comment traiter ces questions. Bien sûr on pourrait s'inspirer du droit commun, mais ce dernier est surtout adapté à un monde réel (les informations, par exemple, se trouvaient consignées sur des objets, des documents physiques jusqu'à il y a peu), pas vraiment à un monde virtuel. Les controverses sur l'identité numérique n'étant qu'un exemple de ces difficultés à concilier ces deux mondes.

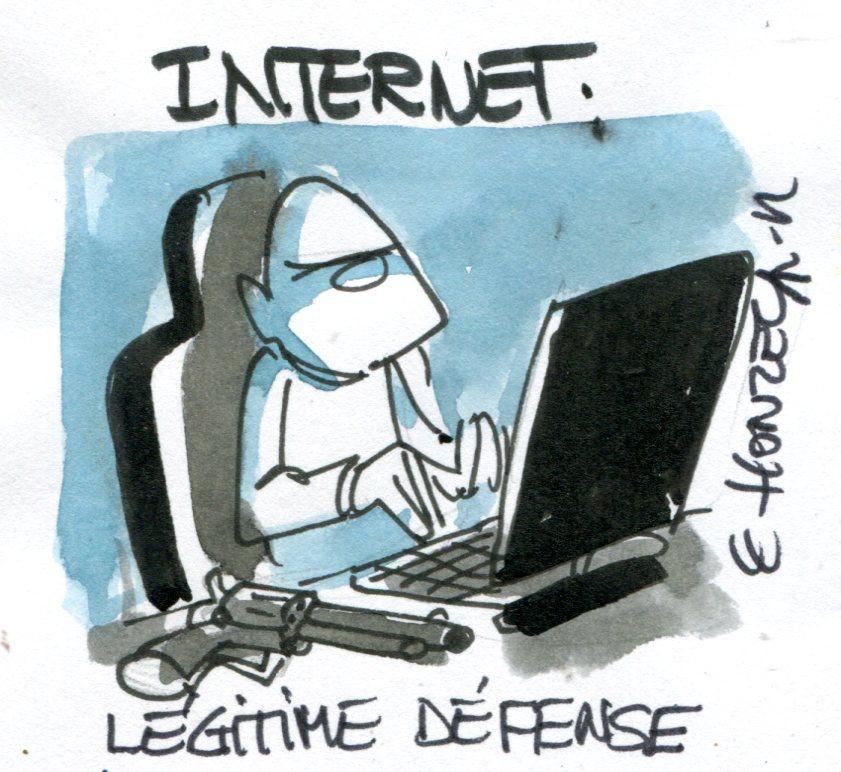

Le parallèle qu'on serait tenté de faire est celui de la légitime défense. Il est reconnu partout qu'on a le droit de se défendre quand on est attaqué y compris en ayant recourt à la force si nécessaire (mais la riposte doit être proportionnée à l'attaque et cesser dès qu'il n'y a plus de danger), même si c'est l’État et ses représentants qui s'arroge le monopole de la violence légitime. Dès lors, qu'un pirate se fasse lui-même pirater paraît non seulement légitime mais cocasse. Bien fait pour lui ! serait on tenté d'ajouter. Mais quelles sont les limites, les contours de cette légitime défense numérique ? Si l'on reprend l'analogie avec ce qui se passe dans le monde réel on constate qu'il ne faut pas faire l'amalgame entre "être en état de légitime défense" et "se faire justice soi-même". Par exemple, il n'est pas permis de rentrer par effraction chez quelqu'un sous prétexte qu'il vous a dérobé un objet. L'attitude légale consiste à passer par la force publique (donc de porter plainte, de saisir la police etc.) pour éviter que la société se retrouve dans un état Hobbesien de la guerre de tous contre tous.

Dans un premier temps supposons qu'il soit interdit de pirater ceux qui vous piratent. Après tout il n'y a pas de risque immédiat pour votre intégrité physique dans ce type d'affaires. Il faudrait donc que vous saisissiez la justice et son bras armé la police pour qu'elles traitent le sujet. Même en supposant un monde idéal (où la police réagirait avec célérité et efficacité sur ce genre de problèmes) cela n'est pas sans poser quelques questions car pour cela il faudrait que vous ouvriez votre réseau/ordinateur aux enquêteurs. In fine cela impliquerait le droit à l'état de s’immiscer dans votre vie privée (on peut imaginer dans le cas d'entreprises par exemple qu'il y ait des problèmes économiques qui s'ajoutent).

Une particularité du monde digital est qu'il est très facile de se tromper : il est tout à fait possible que le hacker s'attaquant à votre ordinateur passe par plusieurs relais. Permettre la légitime défense numérique supposerait donc de donner le droit à une personne attaquée de contre-pirater toute une chaîne d'ordinateurs de personnes tierces. Est-ce raisonnable ? Pour pousser la logique jusqu'au bout supposons par exemple que le pirate a pris le contrôle de l'ordinateur d'un hôpital pour vous attaquer ensuite : avez vous le droit de vous introduire dans l'ordinateur de cet hôpital (et peut être mettre des vies en danger en compromettant cet ordinateur) pour remonter jusqu'à celui qui vous attaque ?

Une chose paraît claire : vous êtes autorisés à faire ce que vous voulez sur vos données et sur votre ordinateur. Donc il est toujours possible, légal et même légitime, de modifier un malware installé sur votre ordinateur (même si ce n'est pas vous qui l'avez installé). Mais cela vous donne-t-il le droit en retour d'infecter d'autres systèmes ? Quand on y réfléchit de plus près on s'aperçoit que même cela n'est pas si clair : comment analyser la situation dans un système supportant plusieurs utilisateurs, où les ressources sont distribuées par exemple ? Enfin une fois que quelqu'un vous a subtilisé des données sont-elles toujours à vous ? La question peut paraître rhétorique mais elle est très concrète : avez-vous le droit de supprimer des données égales à celles que vous détenez ?

On le voit, une notion assez simple comme celle de la défense de la propriété peut se révéler particulièrement complexe dans le monde digital (et encore je n'ai fait que présenter que quelques arguments à titre d'exemple, je n'ai même pas effleurer le fait que les ordinateurs peuvent se trouver sur des continents différents etc.). Pour la plupart, ces questions restent sans réponses définitives et nous ne sommes qu'aux balbutiements d'une nouvelle ère : même les concepts opérants pour cette ère-là ne sont pas encore clairs. Pourtant la dimension numérique de nos vies ne cesse de grandir en volume et en importance. Il est urgent de penser ces problèmes là, de dégager des principes permettant de juger ce qui se passe avec un peu plus de finesse que de simplement transposer ce qui se passe dans le monde réel. Juristes, philosophes, scientifiques et particuliers devraient se saisir sérieusement de ces problématiques : nos libertés de demain en dépendent directement.