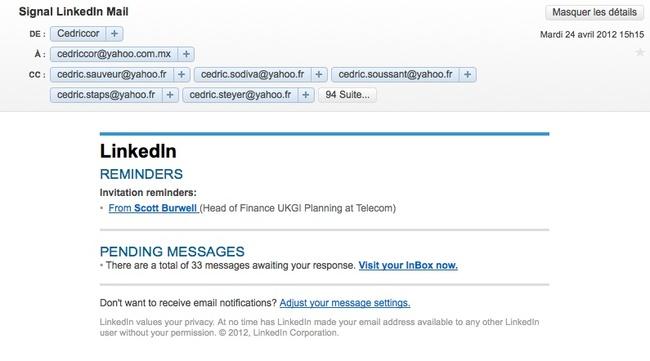

J’ai récemment reçu un nouveau message sur ma boite mail. En apparence (ou après une lecture en diagonale), il n’est pas exclu que cela provienne réellement du site linkedin.com.

En effet, la charte graphique ne semble pas trop éloignée, les informations ne sont pas en décalage avec l’activité, le thème de l’invitation reminders est même en rapport avec mon domaine et, pour finir, la présentation et l’orthographe sont correctes.

Bref, on pourrait cliquer sur un lien par inadvertance pour aller vérifier tout cela.

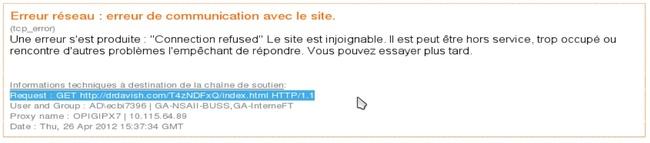

Et c’est la que l’on est sauvé par l’esprit d’observation pointu de l’expert (à moins que cela soit par un proxy qui remonte une erreur – je préfère croire à la première possibilité, c’est mieux pour l’ego).

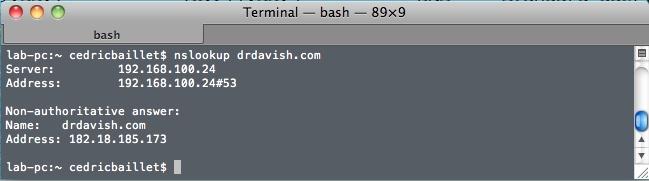

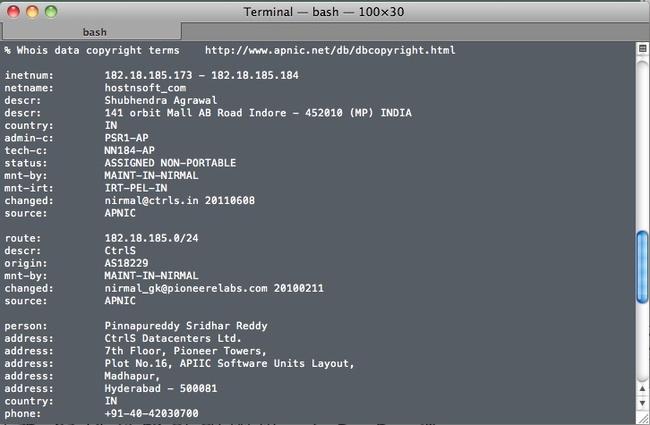

Autre indice, la plage d’adresse correspondant à l’IP du site drdavish.com est hébergée par une société de hosting située en Inde et plutôt orientée lowcost, schéma qui semble peu crédible pour un acteur ayant désormais pignon sur rue.

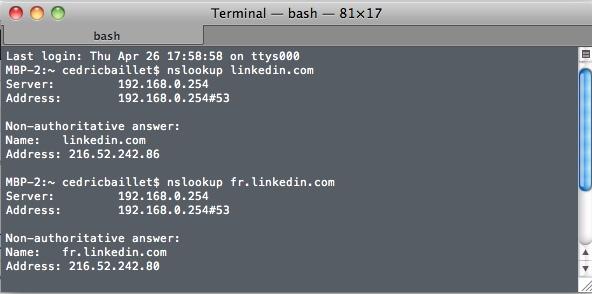

Alors quelle conclusion ? Et bien tout d’abord un signe concret de l’audience importante des sites de réseautage professionnel. Sans elle, il est certain qu’aucune attaque de type phishing ne serait lancée avec le format évoqué en début de post.

De plus, sans atteindre un niveau de présentation optimum comme cela peut être le cas dans le cas de phishing orienté sur les services bancaires, la présentation est correcte et peut induire en erreur en cas de manque d’attention, ce qui finira toujours par arriver considérant le nombre de personnes enregistrées sur LinkedIn.

La stratégie est donc probablement payante. N’oublions donc pas de vérifier l’url du lien en bas de son navigateur avant de cliquer. Cela pourrait éviter bien des désagréments...

Cedric