Attention, ceci est la troisième partie d'une minisérie dont la première partie est ici et la seconde là.

réflexions sur la sécurité

réponse du type RST ACK

De nombreux périphériques testés ont répondus au stimuli effectué par le module de scan avec un paquet TCP de type RST ACK. D’un point de vu philosophique, c’est parfait car cela respecte la norme du protocole. Néanmoins, il s’agit malgré tout d’une information diffusée sur Internet à destination d’une machine inconnue. Il s’agit donc d’un risque.

Par conséquent, en considérant les choses d’un point de vue « sécurité », il serait plus sain que ce type de comportement soit désactivé sur les périphériques de filtrage (pare-feu notamment) et éventuellement sur le périphérique final (visio ou téléphonie) si cela est possible.

display name

La plupart des périphériques identifiés ont également communiqué le display name. Cette information révèle généralement le nom de l’entreprise ou le nom de l’utilisateur. Il s’agit d’une indiscrétion qui devrait probablement être évitée lorsqu’un périphérique est connecté à Internet. Ce point me semble d’autant plus important, qu’un recoupement avec un « whois » sur l’adresse IP permettra de recouper et de mieux qualifier l’information contenue dans le display name.

Cette information pourrait renseigner un pirate souhaitant attaquer une société ou encore indiquer des capacités telecom potentiellement importante dans le cas d’une recherche de cible pour réalisation d’une fraude économique.

fonction auto answer

D’après l’auteur de l’outil utilisé, tous les périphériques scannés dont la version et le product ID ont pu être identifiés ont la fonction « auto answer » activée.

En considérant ce point avec une vision « sécurité », il s’agit là d’une faille importante. En effet, toute personne avec un minimum de verni technique, sera apte à échanger avec l’appareil et éventuellement à l’utiliser pour capter de l’information sur ce qui se déroule dans la pièce où il se trouve. Cet état de fait est d’autant plus inquiétant que ce type de solution possède des optiques de qualité et peuvent par exemple permettre de zoomer sur un document donné …

Il semblerait qu’un certain nombre de périphériques Polycom aient été/soient livrés avec la fonction auto answer activée par défaut.

Le constructeur polycom fournit un guide pour renforcer la sécurité du système de visioconférence qu’il propose. Le document en lui-même ne suffira pas pour tout mettre en œuvre, par contre il semble une bonne référence pour naviguer dans les documentations adhoc et trouver les bonnes informations.

auto answer : la double punition

Assez logiquement, une fois que le périphérique de visioconférence a accepté un appel, il est possible de consulter un certain nombre d’informations qu’il met à disposition ou qui lui sont accessibles, comme l’annuaire.

Ce nouveau set d’informations pourrait se révéler plus délicat en termes de conséquences que le simple auto answer, puisqu’il rend possible l’appel vers un réseau de visioconférence qui pourrait être protégé convenablement mais accepter des appels bien identifiés en provenance du système vulnérable.

Il s’agit là d’un risque qui est probablement très faible, mais à l’heure où l’on constate de plus en plus d’attaques très ciblées et techniquement évoluées, l’hypothèse mérite malgré tout d’être relevée.

le point faible des passerelles

Les passerelles permettant d’ouvrir un service visio ou téléphonie sur Internet restent un des points faibles du réseau de l’entreprise. Il peut notamment être exploité dans le cadre de fraudes économiques à grande échelle.

Deux éléments permettent de prendre la main sur ces périphériques :

- Une faille dans le système,

- Un mot de passe par défaut ou de complexité trop faible.

La majorité des cas de fraude économique recensés ont souffert d’une mauvaise gestion des mots de passe. Comme dans l’ensemble du domaine IT, la gestion des mots de passe est un maillon faible et le plus simple moyen pour prendre la main sur un système.

Quelles solutions ? Naturellement une bonne gestion des mots de passe reste un pré requis. Néanmoins, il semble anormal que quelqu’un puisse prendre la main sur ce type d’équipement via Internet. Un système de filtrage semble être une nécessité. Cela permettra d’ouvrir les protocoles de communication, mais de bloquer tout ce qui touche au paramétrage.

Par ailleurs, la mise en œuvre de solutions permettant de détecter une fraude économique reste extrêmement intéressante. Ainsi, la plupart des entreprises ayant un système de visioconférence, possèdent également un système de taxation. Ce dernier peut se révéler un outil efficace s’il est paramétré pour analyser les CDR sur une base régulière (tous les jours !) et produire des rapports dédiés à cette problématique.

premières conclusions

Mettre les systèmes de visioconférence derrière un firewall ou un SBC bien paramétré permettra sans aucun doute de réduire significativement les risques associés aux problématiques énoncées dans les derniers paragraphes.

Une réflexion qui ne coûte pas cher, c’est vrai, et dont le contenu est déjà mis en œuvre dans un grand nombre de structures. Il y a néanmoins quelques mauvaises élèves qui devraient manifestement la prendre en compte.

des failles sur les solutions de visioconférences ?

exploitation simple : framework metasploit

metasploit : Lifesize

PBX et passerelles sur base open source

PBX et passerelles sur base open source

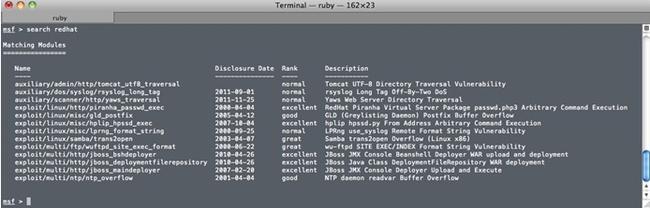

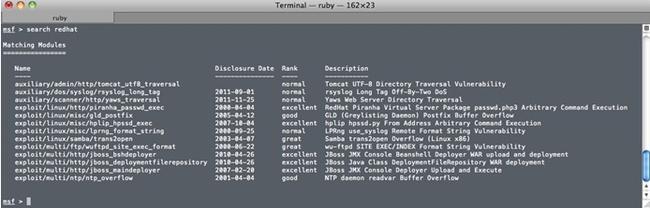

Toute faille présente sur l’OS Linux le supportant sera une faille permettant de remonter sur la partie applicative. Les exemples présents ci-dessous sont intéressants car ils sont intégré dans un framework d’exploitation permettant d‘automatiser les taches et simplifiant de façon très importante l’exploitation avec un bagage technique minimum. Cette recherche n’est bien sûr pas exhaustive.

Metasploit: redhat

Metasploit: Debian

failles déclarées chez les grands éditeurs

La recherche sur les failles des équipements visio a été réalisée via le site web du NIST. Il s’agit de l’une des bases officielles référençant les failles IT.

Tandberg source

FIN DE LA TROISIEME PARTIE

conclusion

Cette étude rapide aura permis de montrer que les solutions H323 sont toujours présentes sur Internet, et donc a fortiori dans les entreprises, et cela quelque soit le périmètre géographique.

Il est par ailleurs possible de constater que les guides d’administration des périphériques H323 montrent que certains ont des capacités à la fois sur SIP et H323. Ce constat est particulièrement vrai pour l’ensemble des ponts destinés à assurer l’interconnexion entre différents réseaux ou différentes technologies.

Par conséquent, tant que l’historique H323 n’aura pas été définitivement déposé, il est probable que les nouveaux équipements garderont cette double possibilité et feront donc de facto subsister le protocole H323.

Les investissements dans les solutions de visioconférence étant assez lourd, il y a fort à parier pour que cette situation perdure pendant encore un long moment.

Il semble donc clairement prématuré de considérer que le protocole H323 est définitivement mort et enterré. Une approche telle que celle-ci conduit à une mauvaise exploitation des périphériques en production et donc à une mauvaise sécurisation de ces solutions.

Les risques engendrés par un tel comportement couvrent des problématiques de confidentialité, d’intégrité ou tout simplement de disponibilité … Ces questions sont d’autant plus importantes à adresser que les solutions identifiées sont souvent des équipements haut de gamme utilisés par les décideurs des entreprises.

Par ailleurs, il faut noter que cette étude n’est que très partielle en termes de couverture globale du protocole H323 et surtout n’a pas adressé le protocole SIP ou l’existant visio sur ISDN. Le parc à caractériser est donc beaucoup plus vaste et souffre sans doute des mêmes problématiques de sécurité.

Enfin, la question implicite posée, à savoir si SIP a définitivement pris le pas sur H323, n’est peut être valable que très temporairement. En effet, le développement du protocole H325 enterrera peut être ces deux protagonistes d’ici quelques années.

Affaire à suivre donc …

Cedric

credit photo : © Secret Side - Fotolia.com