De nombreux sondages réalisés ces dernières années tendent à affirmer qu'un utilisateur en entreprise consacrerait 1h30 à 2h quotidiennement pour surfer sur Internet, dont 30% de ce temps pour un usage personnel. Au-delà des chiffres remontés par ces études, fort est de constater que les usages des utilisateurs intéressent de plus en plus les responsables en entreprise.

De nombreux sondages réalisés ces dernières années tendent à affirmer qu'un utilisateur en entreprise consacrerait 1h30 à 2h quotidiennement pour surfer sur Internet, dont 30% de ce temps pour un usage personnel. Au-delà des chiffres remontés par ces études, fort est de constater que les usages des utilisateurs intéressent de plus en plus les responsables en entreprise.

Internet, vaste réseau informatique mondial, regorge de sites web aux contenus inépuisables dans toutes les langues, tous les formats et pour tous les publics. Vaste programme pour un responsable informatique, pour qui la mise en place d'une stratégie d'accès au web s'avère vite nécessaire.

l'approche démagogique

"Votre entreprise compte 100 salariés, travaillant sur une base de 7 heures quotidiennes pour une période de 220 jours par an. Les études d'usages citées plus haut nous amèneraient donc à prétendre qu'entre 33.000 et 44.000 heures sont passées à surfer, dont 11.000 à 14.700 pour un usage personnel, soit sur une base du SMIC horaire brut, entre 100.000 et 135.000 euros."

Ce joli discours s'avère malheureusement fortement démagogique car présenté ainsi, il tend à chiffrer la perte potentielle de productivité, liée au surf sur Internet, des employés au sein d'une entreprise. L'approche doit être beaucoup plus mesurée et mieux prendre en compte les réels usages que font les utilisateurs de leur accès web en entreprise.

A l'instar des approches actuelles autour du BYOD ("Bring Your Own Device"), les entreprises ne peuvent guère faire l'impasse d'une complète réflexion sur la stratégie d'accès et de sécurisation des accès web.

atteintes à la confidentialité

En matière de sécurisation et de filtrage des accès web, deux principes ont rapidement émergé auprès des entreprises : le filtrage de contenu et le filtrage par anti-virus.

Hors, le filtrage de contenu implique nécessairement une analyse du contenu. A la différence d'un anti-virus qui va analyser partiellement ou complètement le contenu de certains fichiers, l'idée ici est de minimiser l'analyse en référençant les différents contenus au sein de catégories.

Autre besoin fréquent des entreprises : l'identification des utilisateurs. Mais pourquoi donc une telle volonté de contrôler les contenus accédés et en plus d'identifier individuellement les accédants ? La réponse est souvent fort simple : le contrôlé des contenus permet de déterminer le périmètre d'exposition au danger, l'identification des accédants permet au responsable de l'accès Internet de voir sa responsabilité réduite si il est en mesure de déterminer qui surfait "en son nom".

objectifs du filtrage

Souhaitant être respectueuse de la loi et des droits de ses utilisateurs, l'entreprise devra donc tout d'abord initier toutes les démarches nécessaires à la mise en place d'un système de filtrage de contenu :

- élaboration ou modification de sa charte informatique

- consultation des instances représentatives des utilisateurs

- déclaration auprès des autorités compétentes des moyens de filtrage mis en oeuvre

- collecte et archivage des journaux d'activités, etc ... (liste non exhaustive)

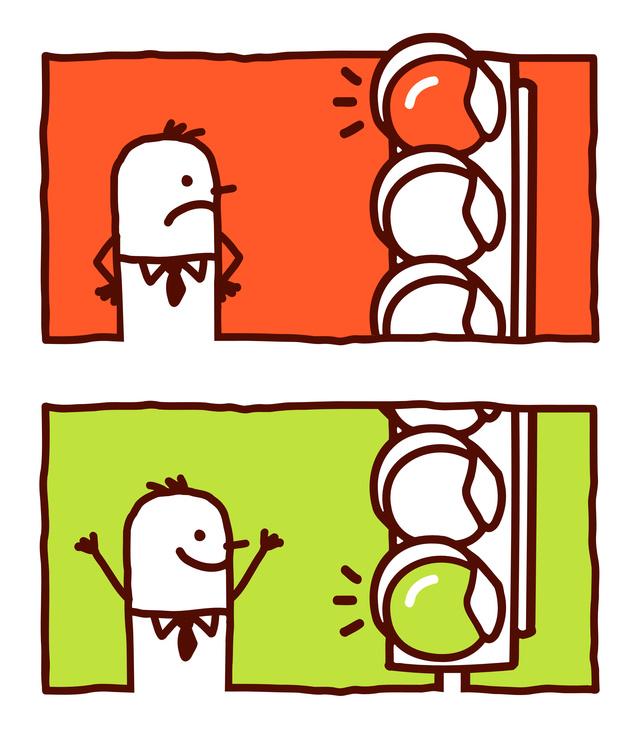

Les besoins fonctionnels pourront quant à eux se limiter à ceux-ci :

- authentifier l'utilisateur lors de ses accès web

- délimiter le périmètre d'exposition aux contenus (et éventuellement dans le temps)

- bénéficier d'un tableau de bord statistique

- collecter et archiver les activités (à des fins légales par exemple)

composants de l'architecture

Afin de disposer d'une stratégie répondant aux besoins mentionnés ci-dessus, il est commun de s'appuyer sur les composants suivants dans l'architecture de filtrage :

- base "identités" : y sont déclarés les identifiants des utilisateurs

- base "profils" : y sont déclarés les profils de surf des utilisateurs

- proxy web filtrant : est en charge de l'authentification et de l'application des autorisations

- base de filtrage des contenus : y sont stockés les profils des sites web

- anti-virus : est en charge de l'analyse antivirale du contenu renvoyé par les sites web

- infrastructure de logs : collecte les journaux d'activités et les archives selon les lois en vigueur

base identités

base identités

Cette base est le plus souvent un annuaire d'entreprise (LDAP, Radius, Active Directory) dans lequel sont stockées les informations associées aux utilisateurs.

Exemple:

username=foo, password=bar, company=acme, department=marketing, profile=premium

base profils

Cette base contient l'ensemble des autorisations associées à un utilisateur (catégories autorisées et interdites, plages jours/horaires autorisées, listes blanches/noires), elle peut être partie intégrante de la base identité ou indépendante.

Exemple:

profile=premium, categories=(moteurs-recherche=oui, shopping=oui, musique=oui, sexe=non, drogues=non, armes=non,...)

profile=premium, jours=(lundi, mardi, mercredi, jeudi, vendredi), heures=(9-18)

profile=premium, liste-blanche=(cnn.com, www.unesco.org, www.whitehouse.gov, ...)

profile=premium, liste-noire=(images.google.com, hotmail.com, ...)

Note: Généralement, les listes blanches et noires sont prioritaires sur les catégories.

base de filtrage des contenus

Cette base contient les éléments de classifications des URL et associe à chacune d'elles une catégorie qui est autorisée ou interdite dans le profil d'un utilisateur. Ce type de base peut contenir des millions d'URL et sont généralement commerciales.

Exemple:

categorie=moteurs-recherche, urls=(google.com, yahoo.com, bing.com, voila.fr, google.fr, ...)

categorie=shopping, urls=(amazon.fr, amazon.com, ebay.com, shopping.yahoo.fr, ...)

categorie=sex, urls=(sex.com, porn.com, sex.fr, ...)

alternative applicative

Une alternative possible au filtrage des contenus web par un serveur proxy authentifiant/filtrant est parfois le filtrage DNS. Néanmoins, cette technique de filtrage est difficilement associable à un mécanisme d'authentification et donc de gestion des profils utilisateurs.

alternative Cloud

La mise en place d'une architecture complète de filtrage, telle que décrite ci-dessus, peut s'avérer couteuse et lourde à maintenir.

Il existe donc des solutions disponibles en mode "Cloud", qui offrent aux entreprises des modules de gestions des utilisateurs, des profiles, ainsi que des outils de reporting et de statistiques. Les fournisseurs de ces solutions disposent de mécanismes de filtrage avancés, permettant par exemple de distinguer les droits de consultation d'une page Facebook des droits de mise à jour de cette même page.

Vincent

Crédit photo : © NLshop / © HaywireMedia - Fotolia.com