Je pense que vous avez probablement déjà entendu parler du principe du podcast, et sans doute avez vous essayé d'en écouter un pour découvrir si il y avait un intéret pratique à ce genre de média par rapport aux classiques (mais efficaces en termes de temps) news RSS. Jusqu'à une période relativement récente, je ne croyais que peu au concept, puis j'ai découvert les podcasts de TED, et ma vie a changée. Depuis, je suis littéralement scotché 10 minutes par jour devant mon lecteur de podcast, et ces vidéos me permettent de découvrir de nombreuses choses dont je n'aurais probablement jamais entendu parler (allant du génie génétique à la sociologie en passant par l'importance de la machine à laver) faites par des présentateurs de haut vol, alliant compétence dans le domaine et art de la présentation. De plus, on peut trouver sur le site des versions sous titrées français (ou canadien) par la communauté, ce qui ne gâche rien au plaisir pour ceux qui à Shakespeare préfèrent Molière. La plupart des talks que j'ai vu jusqu'à maintenant semblent être sous licence Creative Commons.

Bref, assez de publicité, j'aimerais partager avec vous ce fort sympathique talk sur Stuxnet, fait par Ralph Langner, une des personnes qui a participé a son reverse engineering.

C'est assez intéressant sans être trop technique (comme tous les autres talks, ce qui permet de suivre même des domaines que l'on ne connait pas bien), et ça devrait intéresser tous ceux qui pensent que la sécurité est plus qu'une ceinture dans une voiture.

On y voit des meme dans plusieurs slides des bouts d'un langage d'assemblage quelconque, mais dont je n'ai pas pu retrouver les opcodes sur Internet (je suis surpris par le contenu de ce bout de code, qui semble tirer vers l'hexspeak).

Les opcodes avec DEAD écrit en hexadécimal... Quel cliché!

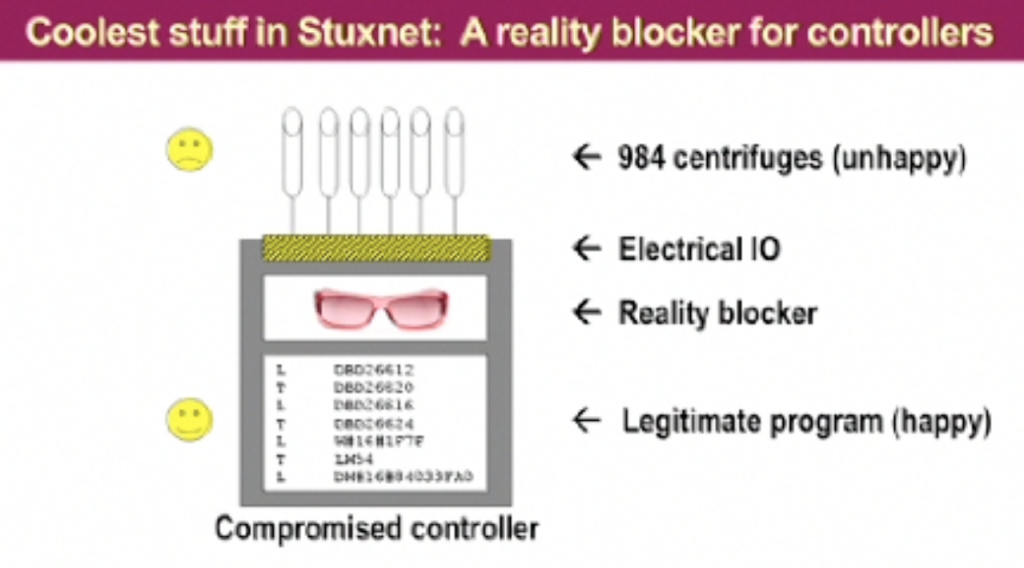

Et quelques petites choses qui font peur. Notamment quand le présentateur explique que le système ne trompait pas que les humains, mais aussi le code de gestion de la sécurité en lui envoyant des information "fakées", ce qui aurait pu (du ?) conduire à l'explosion des centrifugeuses.

Comment est arrivée l'accident au Japon déjà ? Ah oui, tsunami

L'autre aspect intéressant est la relative généricité du virus qui lui permettrait d'attaquer de nombreux types de structures partout dans le monde ; de l'usine automobile à la centrale nucléaire en passant par les raffineries.

Enfin, pour conclure sur une note d'espoir, le présentateur répond a une question sur l'origine de Stuxnet : selon lui, le Mossad serait en partie lié, mais le véritable acteur derrière cette épée de Damoclès binaire serait la superpuissance de la sécurité informatique. Je vous laisse regarder ce talk pour savoir quelle est cette superpuissance de la sécurité (je ne m'y attendais pas), pour les plus pressés d'entre vous, allez à 9:51, vous pourrez voir l'air médusé de l'interviewer lorsqu'il apprend la réponse.

"There is only one superpower, and it is (…)"

Si vous voulez savoir plus de choses sur Stuxnet, un début de bibliographie est disponible sur l'article en Anglais.

Bref, si vous ne devez retenir qu'une chose, c'est la suivante : télécharger immédiatement un lecteur de podcast, et abonnez vous au flux TED (et a celui de ce blog, mais il ne sont pas de la même classe